這題是解出Cisco 設備的Config 密碼

題目Link:

原文:https://medium.com/blacksecurity/root-me-cisco-password-decrypt-write-up-3b4beb890a76

因為Cisco 內密碼加密的方式是可逆的,來看一下Config一小段內容:

hostname rmt-paris

!

security passwords min-length 8

no logging console

enable secret 5 $1$p8Y6$MCdRLBzuGlfOs9S.hXOp0.

!

username hub password 7 025017705B3907344E

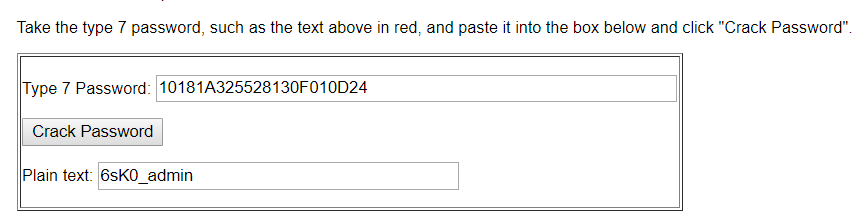

username admin privilege 15 password 7 10181A325528130F010D24

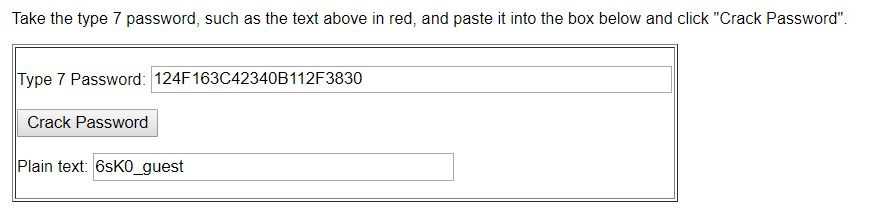

username guest password 7 124F163C42340B112F3830

我們可以將password 丟去線上解鎖看看

得到結果如下:

- hub:6sK0_hub

- admin:6sK0_admin

- guest:6sK0_guest

所以猜的到答案應該是

6sK0_enable