文章目錄

文章同步發表於medium(推薦)

https://medium.com/blacksecurity

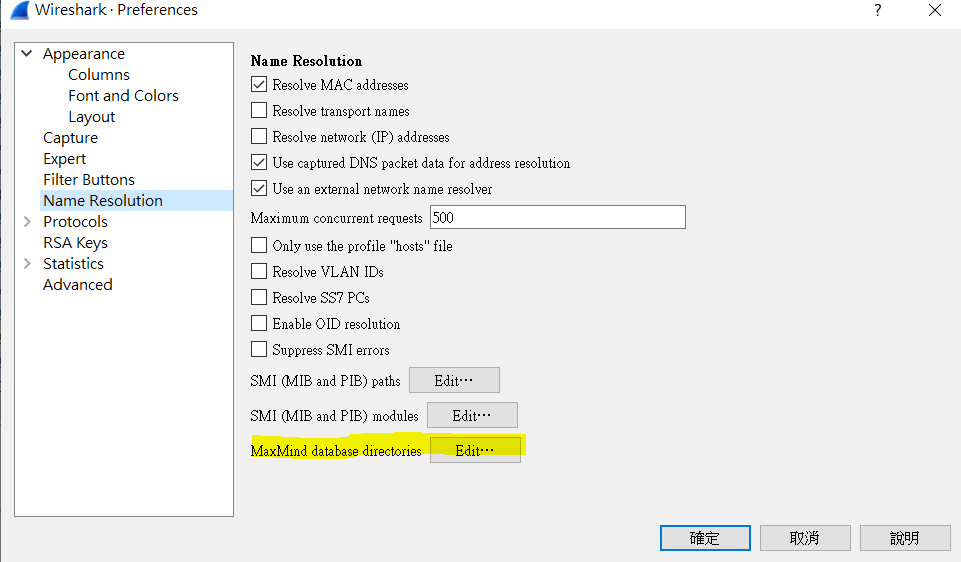

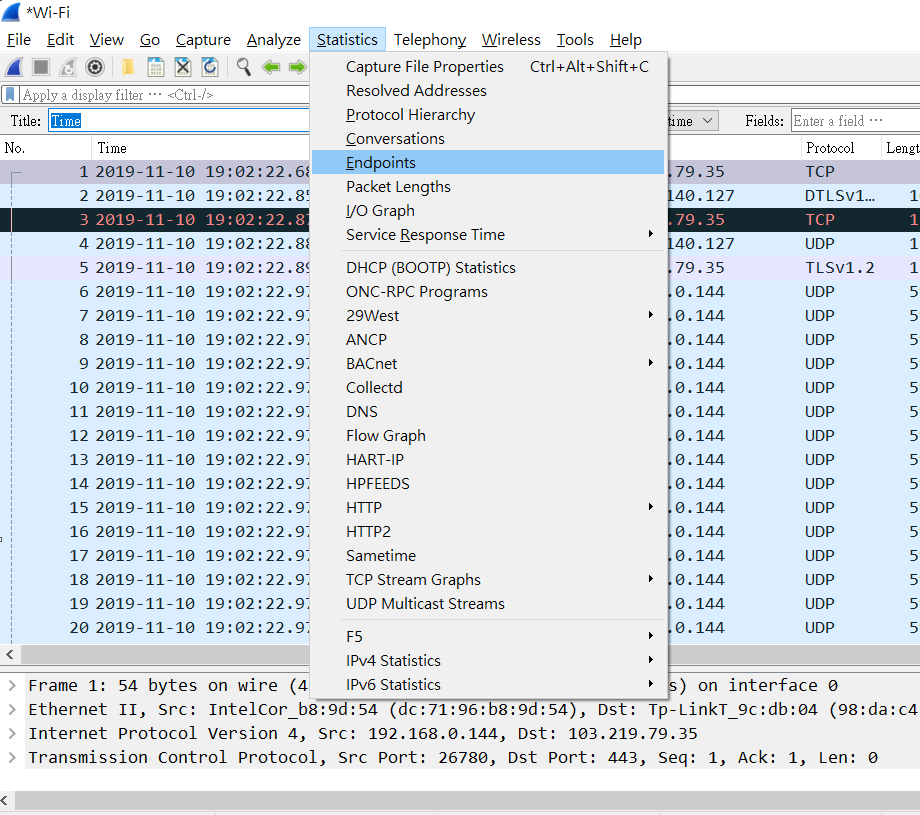

[Cisco] 流量側錄功能-SPAN (Mirror port)

[Hack the box]Bastion write -up 解法

[Root me] FTP - authentication Write-up 解法

[Tryhackme] OhSINT write-up 解法

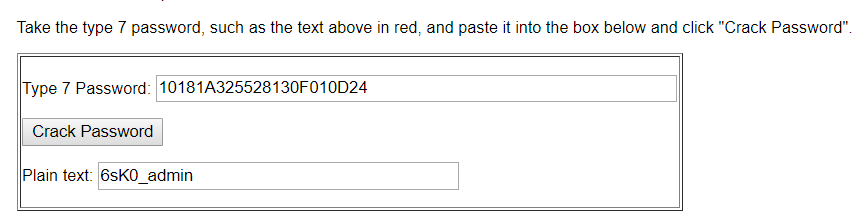

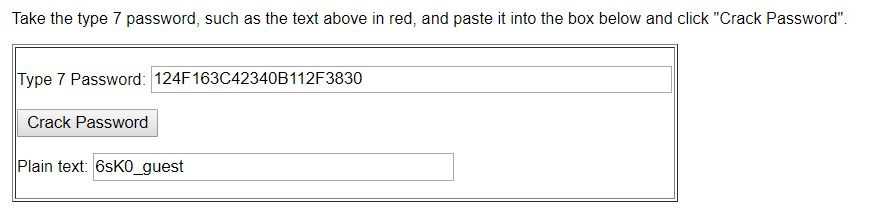

Root me — Cisco Password Decryption Write-up

[讀書心得]目標管理的力量:自我與人生管理

[讀書心得]目標管理的力量:目標管理

[讀書心得]關於人生的7項財務思考:7堂一定要懂的理財投資×人生規劃必修課

[讀書心得]投資金律 — 建立獲利投資組合的四大關鍵和十四個關卡

硬體

網路管理

- Cisco

[Cisco] 流量側錄功能-SPAN (Mirror port)

[Cisco] Router 與 Layer 3 Switch 簡易比較

[Cisco] RIP、EIGRP、OSPF簡易比較

[Cisco] Load balancing 與 Load sharing 比較

[Cisco] 架設 DHCP Server 派發IP概念

資安題目Write-up

- 滲透測試 (Penetration Test, PT)

[Hack the box]Bastion write -up 解法[Root me] FTP - authentication Write-up 解法

[Tryhackme] OhSINT write-up 解法

Root me — Cisco Password Decryption Write-up

書籍閱讀

- 專案管理

[讀書心得]目標管理的力量:自我與人生管理[讀書心得]目標管理的力量:目標管理

[讀書心得]關於人生的7項財務思考:7堂一定要懂的理財投資×人生規劃必修課

[讀書心得]投資金律 — 建立獲利投資組合的四大關鍵和十四個關卡

解憂咖啡館 — 咖啡的溫度也是人性的溫度 讀後感

資訊安全

證照筆記

- TBD

財務金融

- 股票

電腦雜症

- Arduino